Sigurnosni stručnjaci u Rusiji otkrili su naprednu i ‘dobro orkestriranu’ računalnu špijunsku operaciju čija su meta već punih pet godina diplomatski predstavnici, vlade zemalja i istraživačke institucije. Među metama je i Hrvatska.

Usko ciljana operacija, koja se prema postojećim podacima fokusirala prvenstveno na žrtve u istočnoj Europi i srednjoj Aziji, još je aktivna te prikuplja dokumente i podatke iz računala, pametnih telefona i prijenosnih uređaja za pohranu podataka, kao što je USB prijenosna memorija. Objavila je to antivirusna tvrtka Kaspersky Lab, koja ima sjedište u Moskvi. Kaspersky Lab nazvao je ovu računalnu špijunsku operaciju Crveni oktobar.

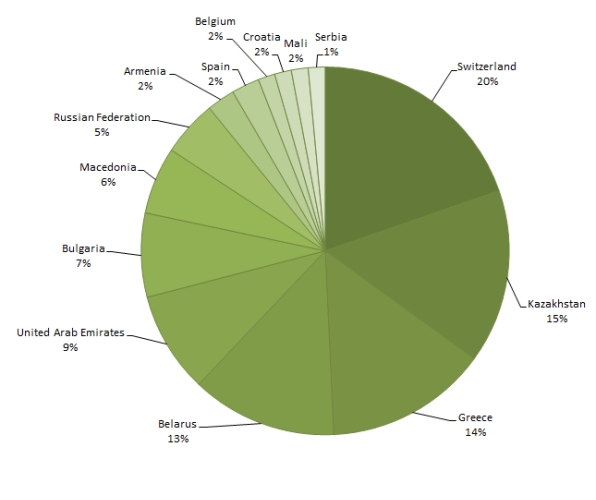

Dok je većina žrtava zabilježena u istočnoj Europi ili srednjoj Aziji, špijunska operacija ukupno je obuhvatila 69 zemalja, uključujući SAD, Australiju, Irsku, Švicarsku, Belgiju, Brazil, Španjolsku, Južnu Afriku, Japan i Ujedinjene Arapske Emirate.

Kaspersky je za žrtve špijunskih operacija rekao da je riječ o metama “visokog profila”, ali ih je odbio identificirati. Samo je rekao da je riječ o vladinim agencijama i veleposlanstvima, institucijama uključenima u nuklearna i energetska istraživanja, tvrtkama koje se bave industrijom plina i nafte te zrakoplovnoj industriji.

U Hrvatskoj ‘žrtve nepoznate’

Kao što se može vidjeti na karti koju je objavio Kaspersky Lab, Hrvatska je također na meti, međutim “žrtve” špijunskih operacija su “nepoznate”. U susjednoj BiH mete su poznate. Riječ je o diplomatskom osoblju i veleposlanstvima. Od zemalja bivše Jugoslavije, u špijunskoj mreži našle su se i Makedonija i Srbija.

“Glavna svrha ove operacije, kako se čini, prikupljanje je povjerljivih informacija i geopolitičke inteligencije, iako izgleda da je opseg prikupljanja informacija dosta širok”, objavio je u ponedjeljak Kaspersky u svom izvješću. “Tijekom posljednjih pet godina napadači prikupljaju podatke o stotinama žrtava visokog profila, iako je nepoznato kako te informacije koriste.”

Napadači, za koje se vjeruje da su izvorni govornici ruskog, postavili su složenu i opsežnu infrastrukturu koja se sastoji od mreže najmanje 60 komandnih i kontrolnih servera, za koje Kaspersky kaže da mogu parirati masivnoj infrastrukturi koju je koristio malware Flame, koji je Kaspersky otkrio prošle godine.

Podsjetimo, ni Flame nije bio napravljen da uništava, nego da kao “usisavač osjetljivih podataka” prati mrežni promet i snima sadržaje na zaslonima kad “prepozna” nešto potencijalno zanimljivo.

Ipak, sigurnosni stručnjaci tvrde da Crveni listopad nema nikakve veze s malwareom Flame.

Napad također ne pokazuje znakove da iza njega stoji neka država, pa je lako moguće da je riječ o djelu cyber kriminalaca ili freelance špijuna koji na crnom tržištu žele prodati vrijedne podatke vladama i ostalim zainteresiranim stranama, smatra Costin Raiu, viši sigurnosni stručnjak u Kaspersky Labu.

Raiu nije želio otkriti kako je njegova kompanija otkrila ovu špijunsku operaciju. Otkrio je tek da je netko u listopadu prošle godine zamolio Kaspersky Lab da ispita sumnjivu phishing kampanju i maliciozne datoteke koje su je pratile.

Istraga ih je dovela do otkrića više od 1.000 zlonamjernih modula koje su napadači koristili u petogodišnjoj operaciji.

Kako radi računalna špijunska mreža?

Svaki modul bio je napravljen s ciljem da obavlja različite zadatke – otkriva lozinke, krade povijest pretraživanja iz preglednika, bilježi pritisnute tipke na tipkovnici, snima sadržaje sa zaslona, identificira Cisco routere i drugu opremu na mreži, krade e-mailove iz lokalnog Outlooka ili udaljenih POP/IMAP servera, te izvlači dokumente s računala i lokalnih mrežnih FTP servera. Jedan je modul primjerice bio specijalno napravljen za krađu datoteka s USB prijenosne memorije koja se spaja na zaraženo računalo, a taj modul koristio je i prilagođene procedure za pronalaženje i recovery izbrisanih datoteka s USB stickova.

Poseban modul detektirao bi kad bi se žrtva spojila iPhoneom, Nokiom ili Windows Phoneom na računalo, te je krao liste kontakata, SMS poruke, liste poziva i povijest pretraživanja interneta, informacije iz kalendara te bilo koji dokument, fotografiju ili video pohranjen na telefonu.

Neki od komandnih servera koji upravljaju ovim operacijama smješteni su u Rusiji, dok su drugi u Njemačkoj. Ipak, istraživači su u programskim kodovima našli dosta ruskih riječi, što ih je navelo da pretpostave da su napadači izvorni govornici ruskog.

“Unutar modula koristili su i nekoliko nekoliko riječi iz ruskog slenga. Takve riječi uglavnom su nepoznate neizvornim govornicima ruskog”, kaže Raiu, no ističe da bi ovaj detalj jednostavno mogao biti podmetnut kako bi zaveo istražitelje na krivi trag.

Kaspersky je istaknuo da je ova operacija znatno sofisticiranija nego bilo koja druga računalna špijunska operacija koja je otkrivena u posljednjih nekoliko godina.

Svi komandni i kontrolni serveri postavljeni su u lancu, s tri razine proxija, kako bi sakrili “matičnu” infrastrukturu i spriječiti istražitelje u praćenju traga natrag do konačnog sabirnog mjesta svih podataka.

Negdje, kaže Raiu, leži “superserver”, koji automatski obrađuje sve ukradene dokumente, pritisnute tipke i uhvaćene sadržaje sa zaslona, te organizira ove podatke po jedinstvenim ID-jevima žrtva.

Izvor: net.hr/s.b./Wired